问题症状

最近在用netch软件时,发现netch的路由代理模式无法使用,点启动等待几分钟后会提示网卡安装失败的提示。具体查看c:\windows\inf\setupapi.dev.log文件会发现如下错误提示:

>>> [Restart Device - ROOT\NET\0000]

>>> Section start 2021/10/04 13:18:20.396

cmd: "E:\网络\Netch\Netch.exe"

dvi: Device Status: 0x01802001

dvi: Install Device: Starting device 'ROOT\NET\0000'. 13:18:20.398

dvi: Install Device: Starting device completed. 13:18:20.407

!!! dvi: Device not started: Device has problem: 0x1f (CM_PROB_FAILED_ADD), problem status: 0xc0000495.

<<< Section end 2021/10/04 13:18:20.409

<<< [Exit status: SUCCESS]同时,openVPN的TAP-Windows Adapter V9虚拟网卡驱动也无法安装成功,使用tapinstall.exe手动安装网卡inf文件,命令行直接就卡死了。也尝试了 TAP-Windows 的不同版本,即使官方指明的win10版本仍然会卡死。

问题所在

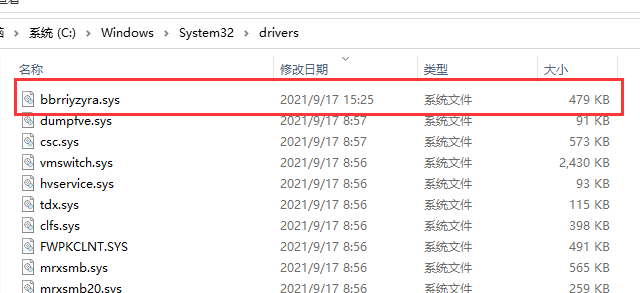

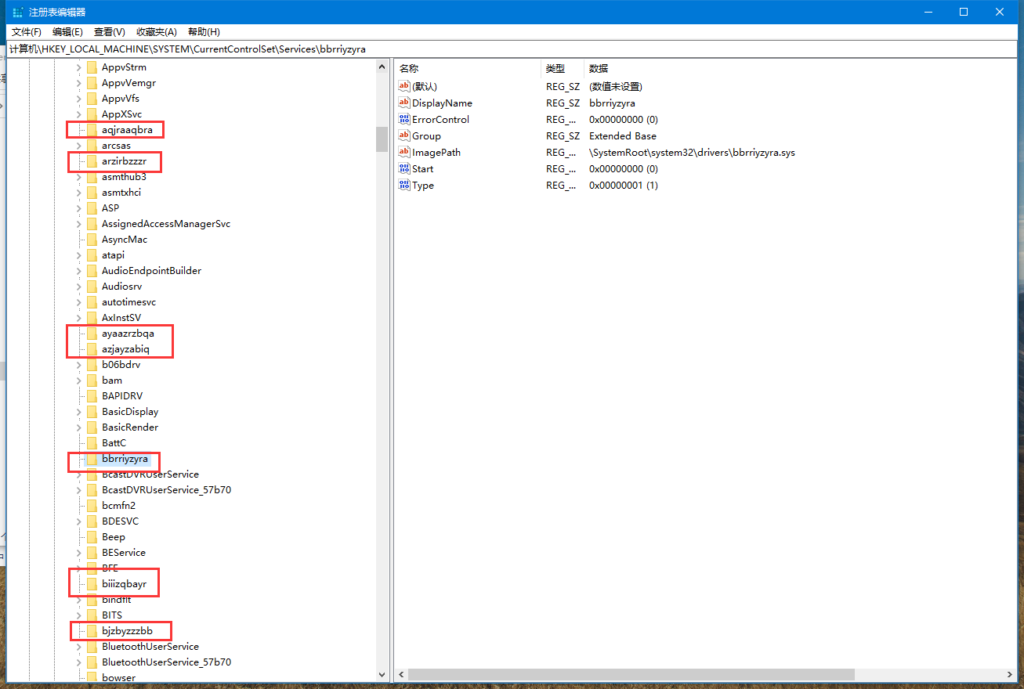

翻windows\system32\drivers目录,本来是打算删掉 TAP-Windows 的驱动文件,却无意发现了一个随机文件名的驱动文件,根据经验判断这是个病毒,因为只有病毒木马喜欢随机文件名。继而在注册表的启动服务项里,发现了关联的启动项。

病毒在每次电脑启动时,都会再次重命名自己为新的随机文件名,创建新的注册表启动服务项。因此在注册表里留下了大量的残留无效启动项。

并且由于病毒已经运行和自保护,无法访问、删除这个病毒文件。

问题解决

关机进U盘PE系统,在PE里把病毒文件删掉即可。

深入分析

为了确定病毒的由来、危害性和以后不会再中招,我复制了一份病毒,当病毒没有运行后,可以访问病毒文件了。病毒带了数字签名证书,证书里有个邮箱地址,

通过搜索邮箱地址,找到了一篇病毒详细分析文章:https://parrotsec-cn.org/t/topic/4831。

原来这病毒是传奇私服带来的。

我在进一步做重现实验后发现这个病毒是传奇GOM引擎rungate反外挂插件搞出来的。传奇服务端使用GOM引擎rungate商业版一万网关时,配套的Client.dat其实就是病毒本体。当服务器运行rungate网关,客户机用登录器登录游戏进入游戏界面后,rungate会后台自动下发安装 Client.dat反外挂插件,实际上也就是病毒。当反外挂插件安装成功后, rungate 会有提示玩家XXX反外挂插件安装成功。这时,在 rungate 程序里是可以看到玩家本机的进程和屏幕截图的。从这一点看,说这个反外挂插件是木马也不为过。而如果反外挂插件安装失败, rungate 就会把玩家踢下线。

最后附上病毒文件,感兴趣的可以玩玩。

文章评论